vi使用方法

vi是kali操作系统自带的编辑器,可以在终端中编辑文件。

#filename是要打开的文件名,如果该文件存在则直接打开,如果该文件不存在系统会自动创建该文件。

vi filename

大约 2 分钟

好记性不如烂笔头

vi是kali操作系统自带的编辑器,可以在终端中编辑文件。

#filename是要打开的文件名,如果该文件存在则直接打开,如果该文件不存在系统会自动创建该文件。

vi filename

1.打开终端,切换到/etc/apt目录下,查看sources.list是否存在

#切换到/etc/apt目录下

cd /etc/apt

#在/etc/apt目录下查看所有文件

ls

#更新apt源缓存,sudo是赋予普通用户管理员权限,第一次使用需要输入当前用户的密码。

sudo apt update

#安装fcitx插件

sudo apt install fcitx

#安装谷歌拼音输入法

sudo apt install fcitx-googlepinyin

#重启系统

reboot

kali操作系统同其他Linux操作系统一样是一个多用户多任务的分时操作系统,用户必须使合法的用户名和密码才能登录系统。

#创建用户名

本教程以VMware Workstation Pro 17 为例演示安装过程,安装包请自行前往vmware官网下载。

双击安装包启动安装程序

安装包:VMware-workstation-full-17.0.0-20800274.exe

Kali操作系统每个季度都会滚动更新一个版本,建议安装最新的版本。

1.安装版(Installer Images) > 下载地址

下载官方建议的安装版,可以通过自定义的方式完成离线安装。

(博客发布时最新版本为Kali Linux 2024.3,读者下载是可能版本已更新,直接下载即可)

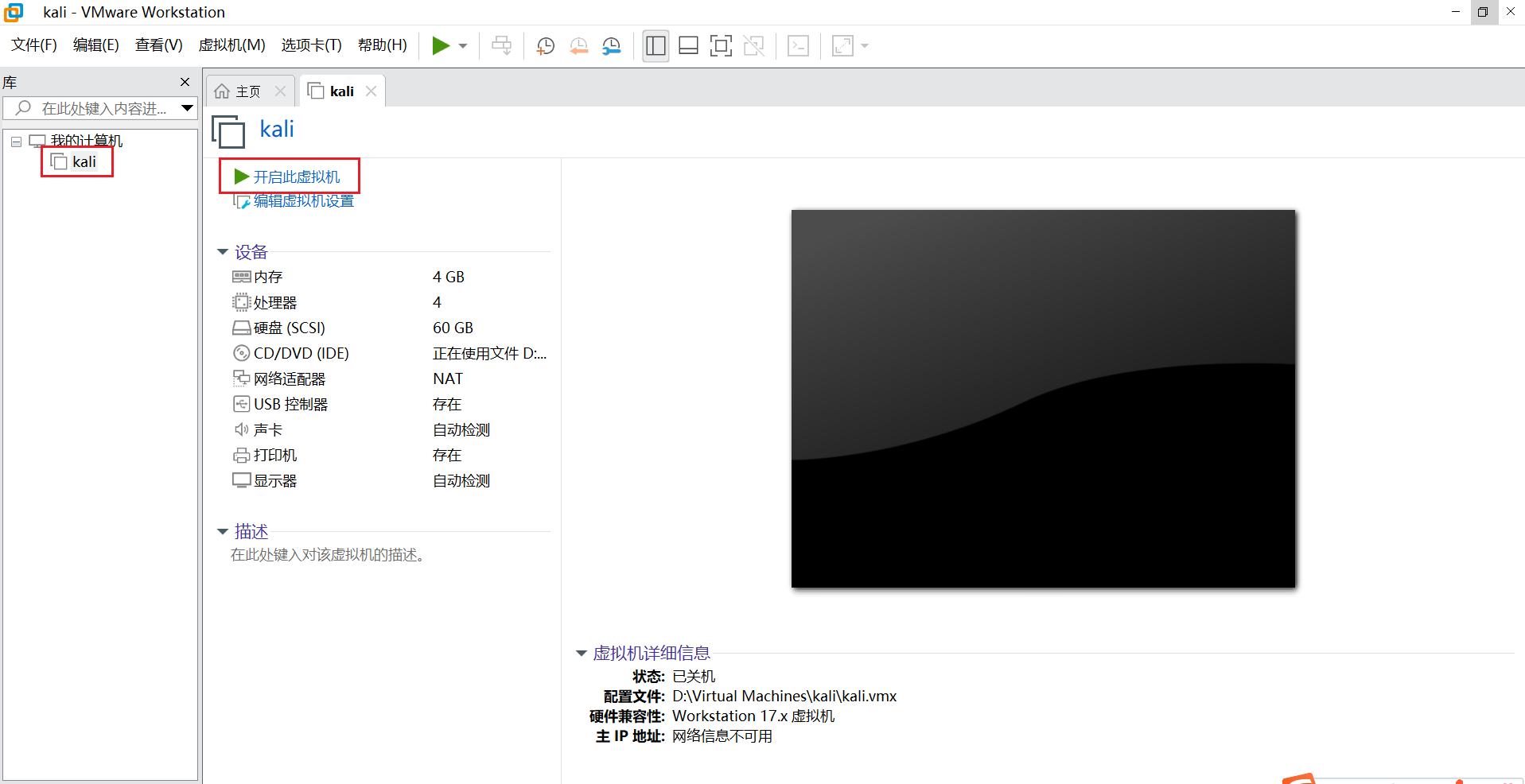

双击桌面上的VMware图标,首次打开需要填写许可证密钥,如果没有购买密钥可选择“我希望试用VMware Workstation 17 30天”。

开启虚拟机

用鼠标点击虚拟机屏幕,鼠标和键盘的操作会被定向到虚拟机中,按键盘下键选中“Install”,敲回车开始安装。

鼠标点击虚拟机屏幕后,鼠标和键盘即可在虚拟机中进行操作,如果想继续操作个人电脑,使用键盘快捷键Ctrl+Alt即可返回个人电脑。

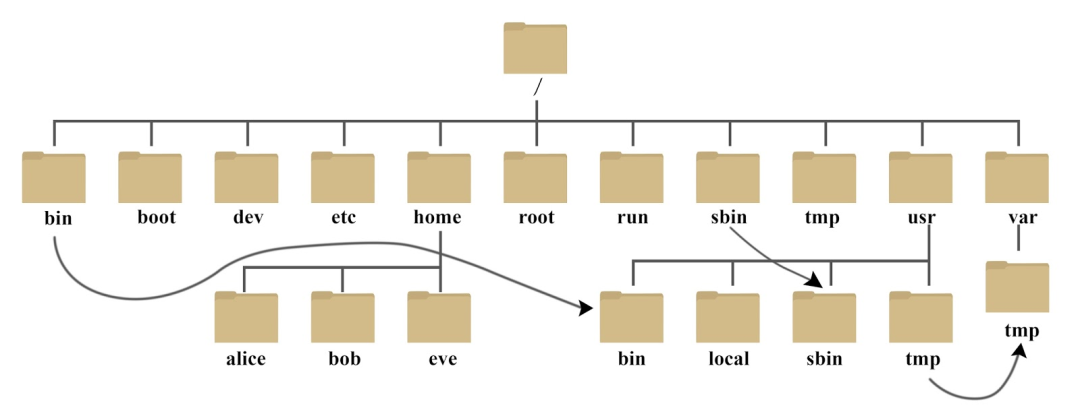

以下是kali操作系统中主要的文件及结构。(图片来源于网络)

1.安装xclip

sudo apt update

sudo apt install xclip